È stata rilevata una nuova minaccia malware che colpisce i sistemi di banking online e i loro clienti sotto il nome di “Trojan-Banker.Win32.Chthonic”.

L’hanno scoperta gli analisti di sicurezza di Kaspersky Lab la quale è stata contrassegnata come l’evoluzione del famigerato Trojan ZeuS.

Al momento ha infettato più di 150 banche e 20 sistemi di pagamento in 15 Paesi diversi, ma sembra che stia prendendo di mira nello specifico le istituzioni finanziarie situate negli Stati Uniti, Spagna, Russia, Giappone ed Italia. Chthonic sfrutta le funzioni del computer, tra cui la webcam e la tastiera, per rubare le credenziali dei clienti del banking online, ma nello stesso tempo i cyber-criminali possono connettersi da remoto al computer e controllarlo per effettuare transazioni.

Le principali armi di Chthonic, tuttavia, sono gli injector web che permettono al Trojan di inserire il suo codice e le sue immagini nelle pagine bancarie caricate dal browser del computer, consentendo ai cybercriminali di ottenere il numero di telefono della vittima, le sue password temporanee e i PIN, oltre a tutti i dettagli del login e delle password inserite dall’utente.

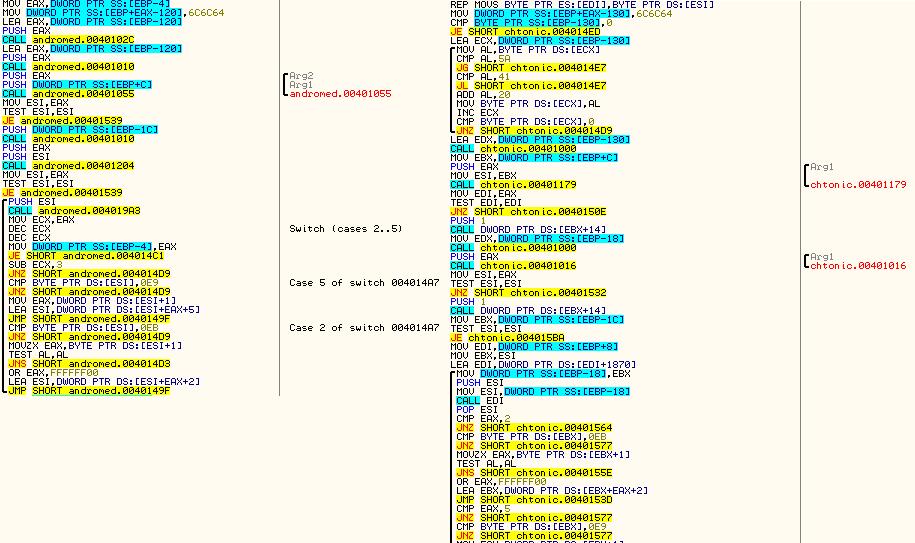

Le vittime vengono infettate principalmente tramite link o documenti con estensione .DOC allegati nelle email che installano una backdoor per il codice nocivo. L’allegato contiene un documento RTF creato appositamente per sfruttare la vulnerabilità CVE-2014-1761 dei prodotti Microsoft Office. Una volta scaricato, il codice dannoso che contiene un file di configurazione criptato viene iniettato nel processo msiexec.exe e nel dispositivo vengono installati numerosi moduli nocivi.

Nel caso di una delle banche giapponesi prese di mira, il malware è in grado di nascondere le notifiche della banca e iniettare uno script che permette agli hacker di effettuare diverse transazioni usando l’account della vittima. I clienti delle banche russe colpite, invece, non appena effettuano il login vengono accolti da pagine di siti bancari falsi, il Trojan, in questo caso, crea un iFrame che copia, mantenendo le stesse dimensioni, la finestra originale del sito.

Chthonic è caratterizzato dallo stesso encryptor e lo stesso downloader dei bot Andromeda, lo stesso schema di criptaggio dei Trojan Zeus AES e Zeus V2 e una macchina virtuale simile a quella usata nei malware ZeusVM e KINS.

Discussione su post