Il 2015 si è appena concluso e le statistiche sulle vulnerabilità sono arrivate, stilando un bel prospetto di quali siano i sistemi software più apprezzati dagli hacker. Certo, la sicurezza informatica è un campo troppo complesso per semplificare, e diventa un territorio tanto più minato quanto più si tenga conto di utenti sprovveduti, criminali senza scrupoli, hackerini da due soldi, hacker dalle grandi capacità e chi più ne ha, più ne metta.

Tuttavia, una sorta di banca dati che tenga conto di tutte le cose e che sia neutrale c’è: il National Vulnerability Database, un archivio che raccoglie tutte le falle di sicurezza rese pubbliche dai produttori di software assegnando a ognuna un codice CVE (Common Vulnerabilities and Exposures) seguito da un numero progressivo, dove la sezione CVE Details, permette di dare una bella occhiata a questo archivio per analizzare il comparto software e le sue sfaccettature in termini di sicurezza.

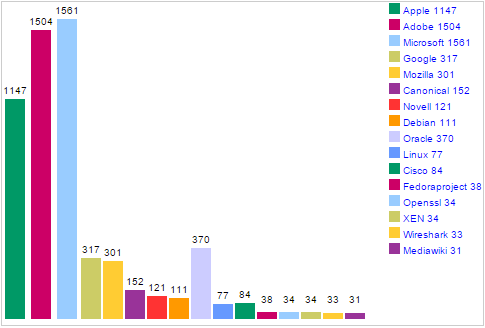

Bisogna ricordare che “il software impenetrabile” non esiste, e pertanto è molto più realistico delimitare quanto sia facile aggirare un software in base alle falle presenti. Raccogliamo quindi tutti i browser, i programmi di gestione, i programmi di animazione, sistemi smartphone e desktop, e con un’attenta analisi possiamo vedere quali siano stati i software con il maggior numero di vulnerabilità nel 2015. Probabilmente non ci sareste mai arrivati, e invece tra i sistemi più fallati avreste dovuto pensare a quelli di Apple, anche se hanno una fama di sicurezza, OS X ed iOS risultano primo e secondo, con 384 e 375 vulnerabilità rispettivamente.

Ma non dovevano essere i più sicuri del Pianeta? Anzi, i più sicuri di sempre? Ah, che bella cosa il marketing, accompagnato dai fanboy poi, dà un risultato eccezionale. Per le tasche dell’azienda s’intende. La nota critica nasce dal fatto che chi si sponsorizza come Sicura (grassetto ed S maiuscola non sono messi a caso), dovrebbe sensibilmente investire di più per la protezione degli utenti che la scelgono.

Segue al terzo posto del podio il sempre meno sicuro Adobe Flash Player, con 314 vulnerabilità, ma Adobe è una società che fa le cose in grande, per cui ha lottato per avere per sé tutte le posizioni fino alla sesta, in particolar modo con software correlati ad AIR. Dati presi da VentureBeat.

Troviamo poi un misto di browser, capitanati da Internet Explorer che perde il primato di browser più sicuro, seguito da Chrome e Firefox (231, 187 e 178 vulnerabilità rispettivamente).

Le versioni di Windows sono al centro ma notiamo una cosa: Windows 10 si difende in maniera davvero egregia, e qui bisogna però fare un appunto: se in Windows ci sono i bug suddivisi in ogni versione i, i bug di Mac OS X sono riportati con un mix di tutte le versioni, per cui i dati del sistema fisso Apple, dovrebbero esser presi con le pinze; certo è che la statistica non vuole giocare contro Apple, ma mentre Windows ha un nome commerciale per le varie versioni che aiuta a distinguerle bene, OS X si limita a “MAC OS X”. E bisogna anche dire che molte vulnerabilità riportate nelle varie versioni di Windows sono in realtà duplicati, lode quindi a Windows 10 che è solo 35° con 53 vulnerabilità, considerato anche l’enorme ecosistema a cui debba adattarsi.

La situazione è sicuramente migliorata rispetto a qualche anno fa, ma diciamo che Microsoft, Apple e Google non devono faticare tanto per cercare una scusa per far le scarpe a quel benedetto player.

Dato però che non è stato classificato il tutto anche in base al grado di pericolosità delle minacce, la classifica serve ad avere un’idea, ma dovrebbe dare da riflettere a chi ancora creda che esistano sistemi 100% sicuri.

Discussione su post