T9000 è abbastanza specifico sui suoi target, e Palo Alto dice che i suoi obiettivi primari sono file di Microsoft Office – documenti Word, fogli Excel e presentazioni PowerPoint – ma non cerca files in modo randomico, preferisce aspettare inserimento di unità rimovibili per poi fare il suo lavoro.

Il malware può portare a termine la sua missione solo se può aprirsi la strada in un sistema, però: in effetti, i software per la sicurezza di oggi sono molto difficili da oltrepassare, grazie alle funzionalità avanzate, tuttavia, il T9000 è stato costruito specificamente per evitare il rilevamento.

- Sophos

- INCAInternet

- DoctorWeb

- Baidu

- Comodo

- TrustPortAntivirus

- GData

- AVG

- BitDefender

- VirusChaser

- McAfee

- Panda

- Trend Micro

- Kingsoft

- Norton

- Micropoint

- Filseclab

- AhnLab

- JiangMin

- Tencent

- Avira

- Kaspersky

- Rising

- 360

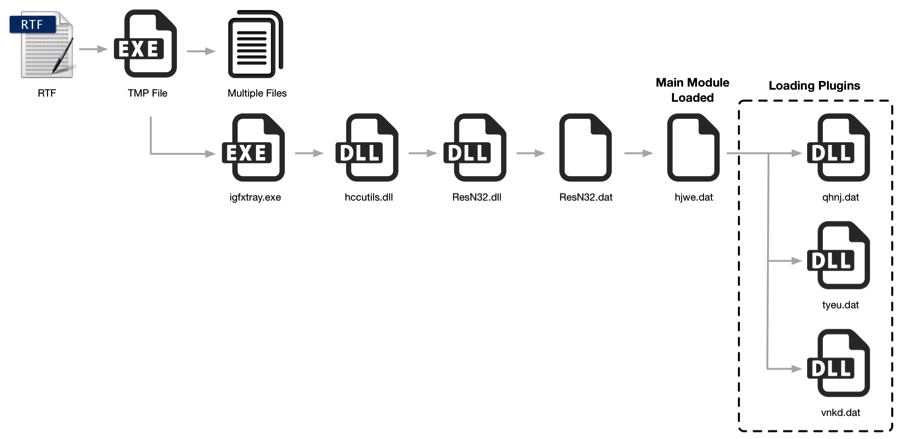

molti di questi sono facilmente individuabili in %APPDATA%\Intel\avinfo, perchè nei registri di sistema appaiono con codici molto chiari per l’identificazione:andando infatti su HKLM\Software\registry, 0x00020000 ci dice sia installato AVG, 0x00000200 Norton, 0x00000004 Avira, 0x00000008 Kaspersky, e così via. I ricercatori hanno anche isolato i plugins preferiti dal T9000 per le backdoor:

- tyeu.dat

- vnkd.dat

- qhnj.dat

Nella relazione, Palo Alto menziona anche che T9000 trova le sue radici in un Trojan già apparso nel 2013. Una seconda evoluzione è stato scoperto nel 2014 da ricercatori Fire Eye, e la manifestazione finale è quella descritta.

Come si fa a proteggersi da malware che può intrufolarsi ed oltrepassare le difese del computer? Probabilmente, il modo più sicuro è stare lontano da siti e applicazioni di cui non ci si possa pienamente fidare. Che include unità USB date da persone X, download da siti web dall’aspetto poco affidabile, e last but not least, gli allegati delle mail.

Discussione su post